Centro de Cómputos y Red de Comunicaciones

Principales Actividades

- Instalación del Centro de Cómputos

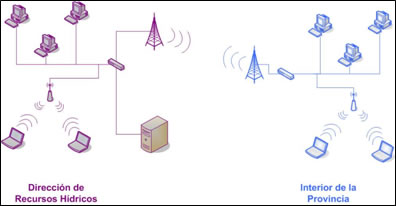

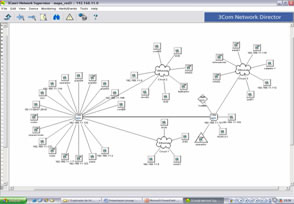

- Diseño de la topología de la red y su configuración

- Instalación y configuración de los sistemas de red.

- Administración, soporte y mantenimiento de la red

- Administración de dominios de usuarios

- Seguridad de Acceso y Resguardos de Información.

- Elaboración del Manual de Seguridad y de Contingencias

– Recepción y mantenimiento del hardware

- Definición e instalación de los diversos software/hardware necesarios para el correcto desempeño del Centro de Cómputos

- UPGRADE del Equipamiento (Software y Hadware de Base), revalorizando el Parque Informático de la D.R.H.

Principales Actividades

- Se recepcionó y se realizaron las pruebas y controles necesarios para la correcta instalación y puesta en funcionamiento de:

2 Servidores IBM

34 Computadoras Personales

5 Note Book

1 Plotter

4 Scanner

1 Impresora Laser Color

2 Impresoras Carro Ancho

31 Impresoras Carro Angosto

36 UPS

- Se instalaron los software`’s de base y aplicación de Microsoft en los Servidores y en cada una de las Computadoras Personales de la DRH y en los Servidores del Centro de Cómputos.

- Se realizan respaldos de Información en períodos de tiempo predeterminados (diaria y/o mensualmente) y en base a estudios realizados para evitar la pérdida valiosa de información.

- Los backups se mantienen bajo seguras normas de control y acceso; resguardados en digiteca del centro de cómputos.

Actualmente se respaldan:

a- Base de Datos – Encuesta a Campo Relevadores

b- Base de Datos Expedientes Secretaría General

c- Información PROSAP

d- Esporádicamente a pedido del Usuario (Planeamiento, SIG)

e- Base de Datos

Sistema de Información

- Se instaló la Seguridad de Acceso al equipamiento instalado y a los Sistemas de Información, mediante la definición y generación de Usuarios y Contraseñas, que permitan:

. Brindar una barrera de seguridad contra extraños.

. Los usuarios deben “loguearse” introduciendo el Nombre de Usuario y la Contraseña.

. De acuerdo a la categoría de usuario, se habilitarán o no, permisos para ejecutar distintos tipos de operaciones.

. A nivel de Sistema de Información existe también distintos niveles de seguridad de acceso a las Bases de Datos